BitLocker anahtarları AD'ye (Active Directory) nasıl kaydedilir

Bu eğitim Windows AD'ye BitLocker kurtarma anahtarları eklemenize yardımcı olacaktır.

Hazırlık aşaması

AD'de güvenli BitLocker anahtar depolaması kurmak için platformunuzun aşağıdaki gereksinimleri karşılaması gerekir:

- İşletim sistemi, en az Win 8.1 Enterprise; Win 10 PRO

- İstemci bilgisayarlarda TPM 2.0 bulunmalıdır

- ADMX dosyalarını güncelleyin

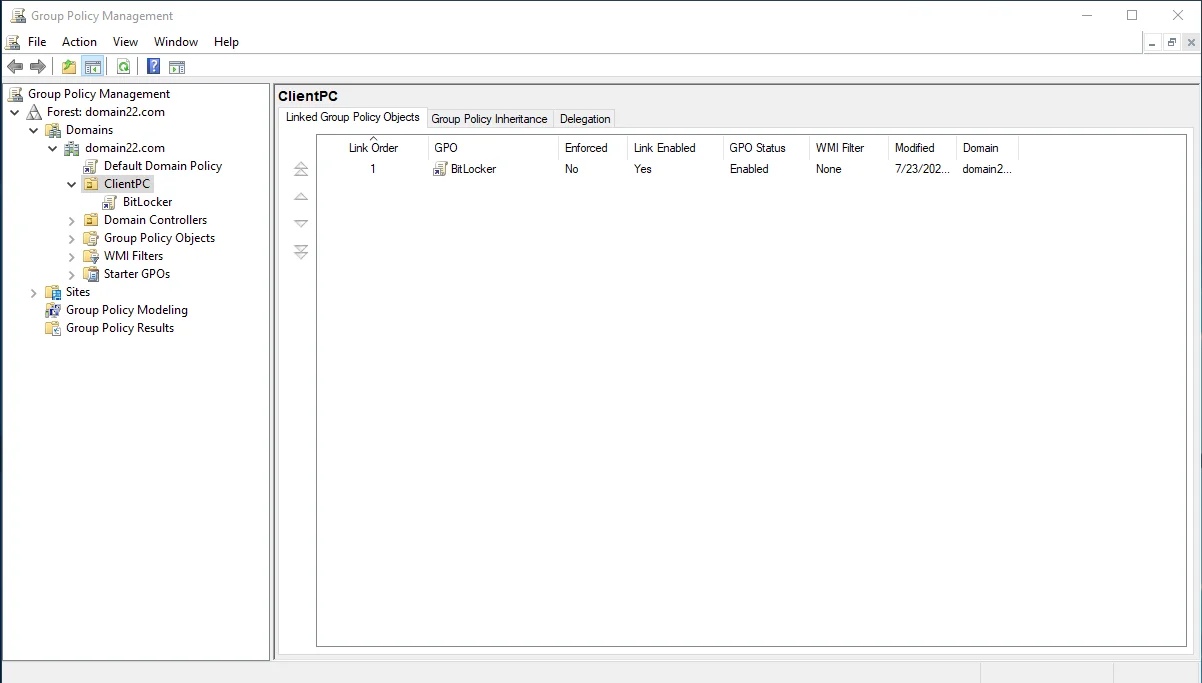

Adım 1: Bir Organizasyonel Birim Oluşturun

Etki alanında şifrelenmiş disk anahtarlarının güvenli depolanmasını etkinleştirmek için bir Grup İlkesi nesnesi yapılandırmanız gerekir.

GPO yönetim panelini açın (grup ilkesi yönetim sistemini arayarak bulabilir veya komutu kullanabilirsiniz:

gpmc.mscAnahtarları otomatik olarak depolamak istediğiniz bilgisayarların bulunduğu kuruluş biriminde yeni bir grup ilkesi oluşturun (Örneğin, bu OU ClientPC olacaktır).

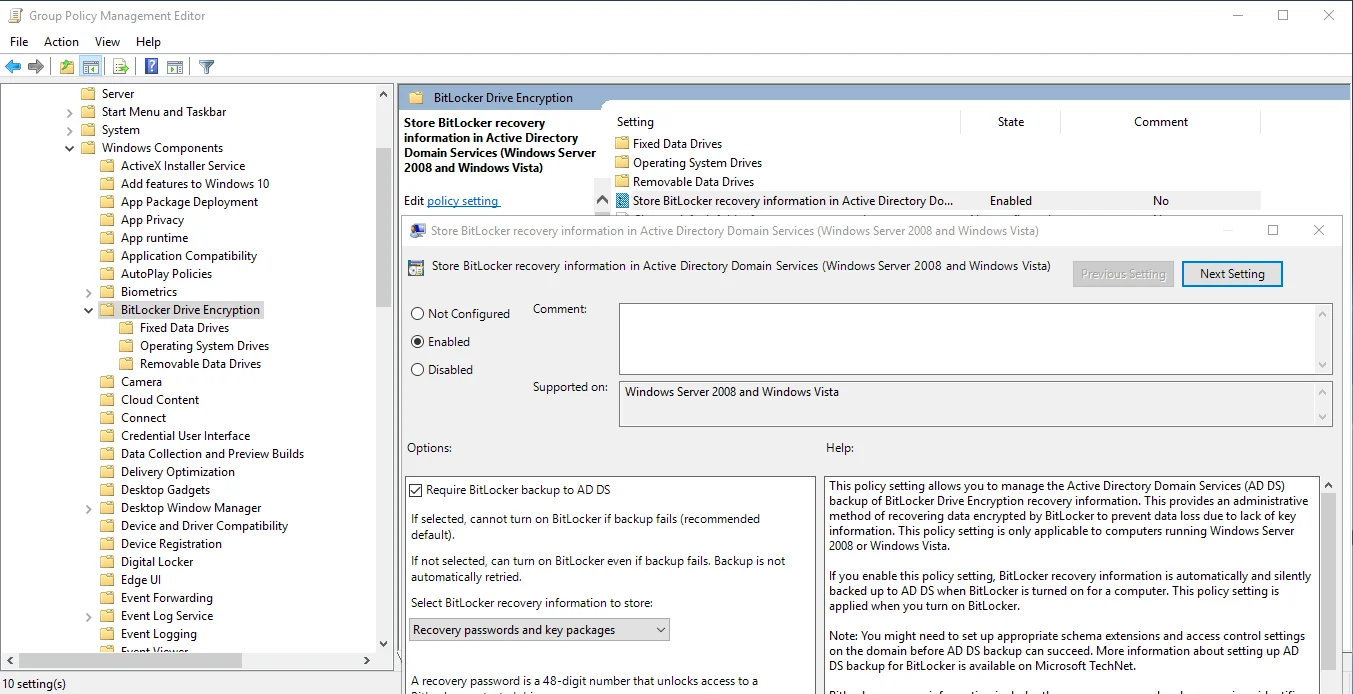

Adım 2: Bir GPO (Grup İlkesi Nesnesi) oluşturun ve yapılandırın

Ayrı bir Grup ilkesi oluşturun, aşağıdaki örnekte listelenen GPO bölümüne gidin ve "BitLocker kurtarma bilgilerini AD ilkesinde depola" seçeneğini etkinleştirin.

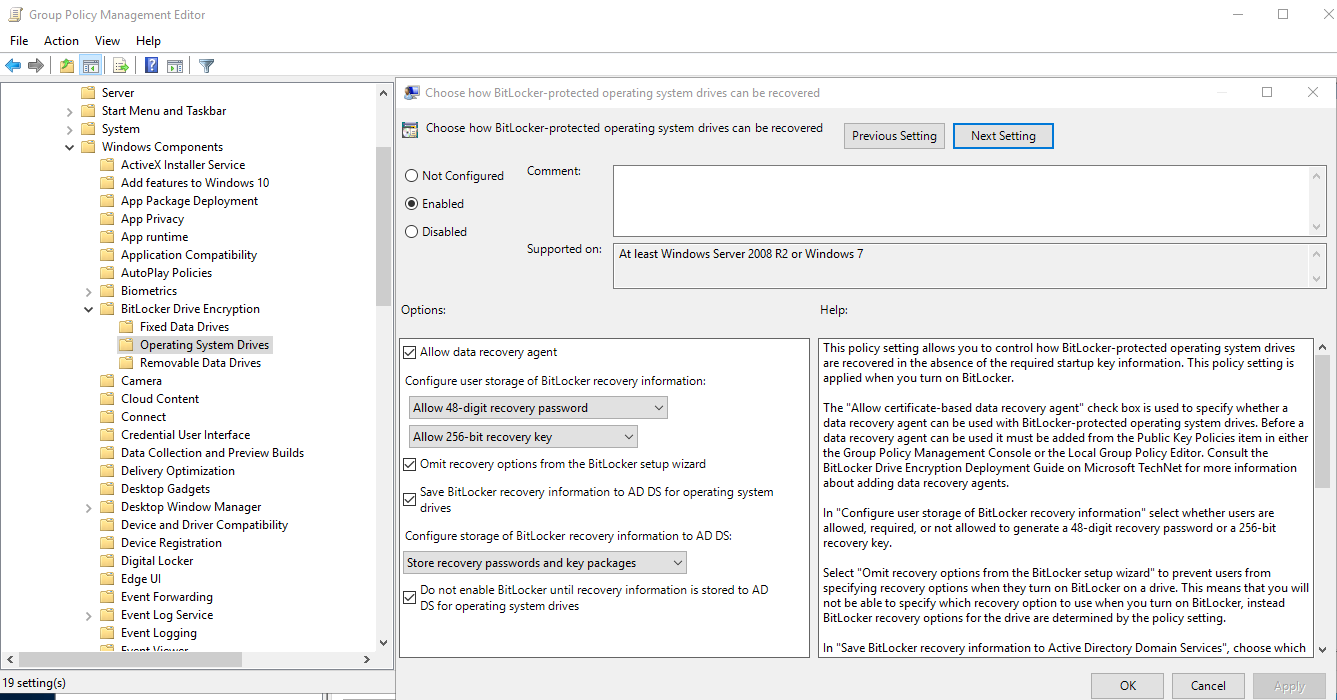

Ardından, "İşletim sistemi Sürücüleri" bölümüne gidin ve "BitLocker korumalı işletim sistemi sürücülerinin nasıl kurtarılabileceğini seçin" ilkesini etkinleştirin.

Bu seçenekteki son nokta, bilgisayar anahtarı etki alanına gönderene kadar BitLocker'ın diski şifrelemesini önlemek için kullanılır.

Kurtarma anahtarlarını flash sürücülere kaydetmek istiyorsanız, ilkeyi "Grup İlkesi Nesneleri" altında yapılandırın: "Çıkarılabilir Veri Sürücüleri" ve "Sabit Veri Sürücüleri".

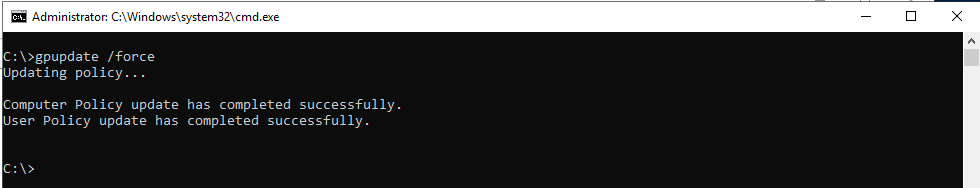

Adım 3: Grup İlkesi Nesnesini Güncelleyin

İstemci bilgisayarlardaki ilke ayarlarını güncelleyin:

gpupdate /force

Adım 4: BitLocker sürücü şifreleme

Sürücünüzü BitLocker ile şifreleyin.

Anahtarınız etki alanında saklanır, sürücü otomatik olarak şifrelenir.

Bilgisayar başına birden fazla BitLocker şifresi kullanılabilir (farklı taşınabilir flash sürücüler için).

Adım 5: Disk zaten şifrelenmişse

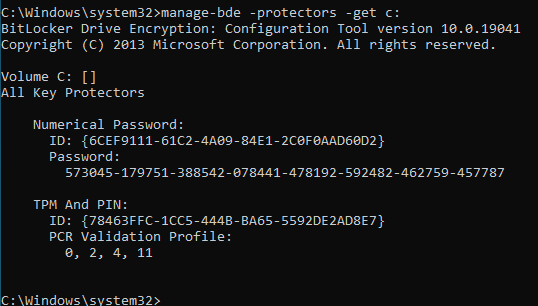

Sürücü zaten şifrelenmişse, aşağıdaki komutu kullanın.

manage-bde -protectors -get c:"c" yerine sürücünüzün harfini belirtin.

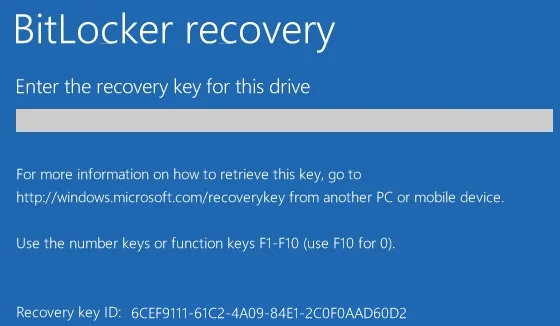

"Sayısal Parola "ya ihtiyacımız var (örneğin 6CEF9111-61C2-4A09-84E1-2C0F0AAD60D2).

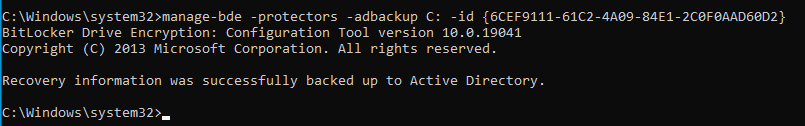

Anahtarı AD'ye eklemek için komutu çalıştırın.

manage-bde -protectors -adbackup C: -id {6CEF9111-61C2-4A09-84E1-2C0F0AAD60D2}

AD'de BitLocker verilerini yönetme.

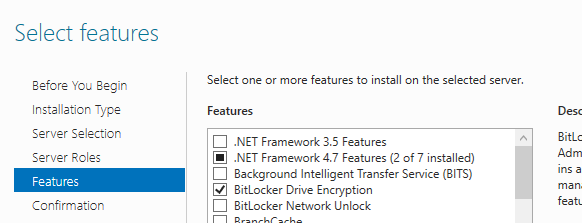

BitLocker istemci bilgisayarlarını yönetmek ve yapılandırmak için sunucuya bileşenler yüklemeniz gerekir:

Bileşeni yükledikten sonra sunucuyu yeniden başlatmanız gerekir.

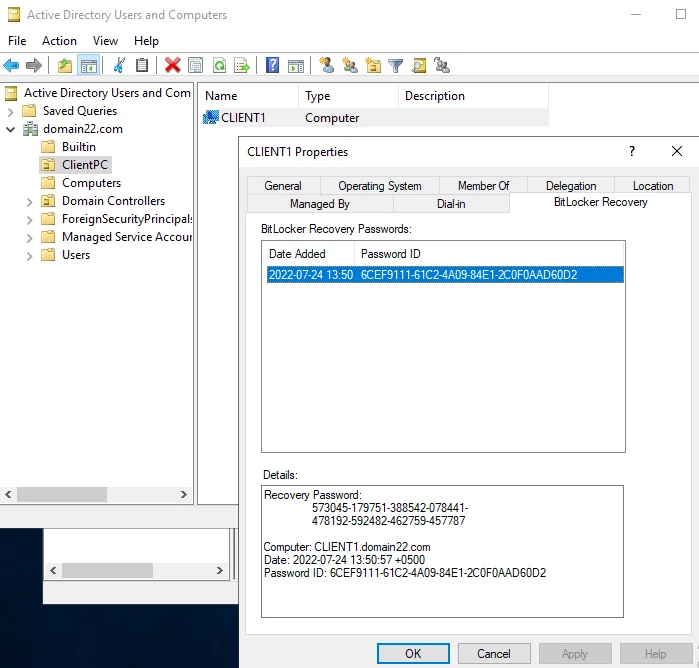

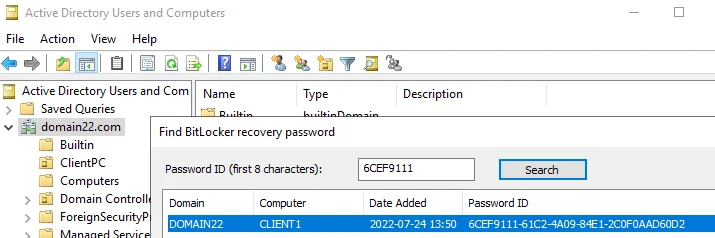

AD kullanıcıları ve bileşenleri için Denetim Masası'na gidin, bilgisayarın özelliklerini açın ve "BitLocker Kurtarma" adlı yeni bir sekme göreceksiniz; bu sekmede şifreleme anahtarımızı görebilirsiniz.

Kullanıcılardan biri oturum açamazsa, yönetici etki alanındaki şifreleme anahtarını bulabilir ve bu anahtarla kullanıcı sorunsuz bir şekilde oturum açabilir.

Kurtarma anahtarı ilk 8 karakter kullanılarak bulunabilir (Örneğimizde 6CEF9111).

Güvenli tarafta olmak için, yalnızca etki alanı yöneticisinin BitLocker anahtarını görme hakları vardır, ancak bu, diğer etki alanı kullanıcılarına haklar atayarak düzeltilebilir.

Sonuç

Bu yayındaki örnekten de görebileceğiniz gibi, şifrelenmiş sürücü anahtarlarını etki alanında saklamak o kadar da zor değildir ve makalemizin yardımcı olduğunu umuyoruz!

Yukarıdaki ayarlara ek olarak, Grup ilkesinde BitLocker'ı kullanırken size yardımcı olacak başka birçok seçenek vardır.

700

300

700

300

700

300

700

300

700

300

700

300